IoT e Galvanic Coupling

In questa sezione analizzeremo le problematiche riguardanti la sicurezza, in particolare fisica, degli utenti e la tecnica del galvanic coupling come nuova frontiera della sicurezza IoT

Everything that can be automated will be automated. – Robert Cannon

Introduzione

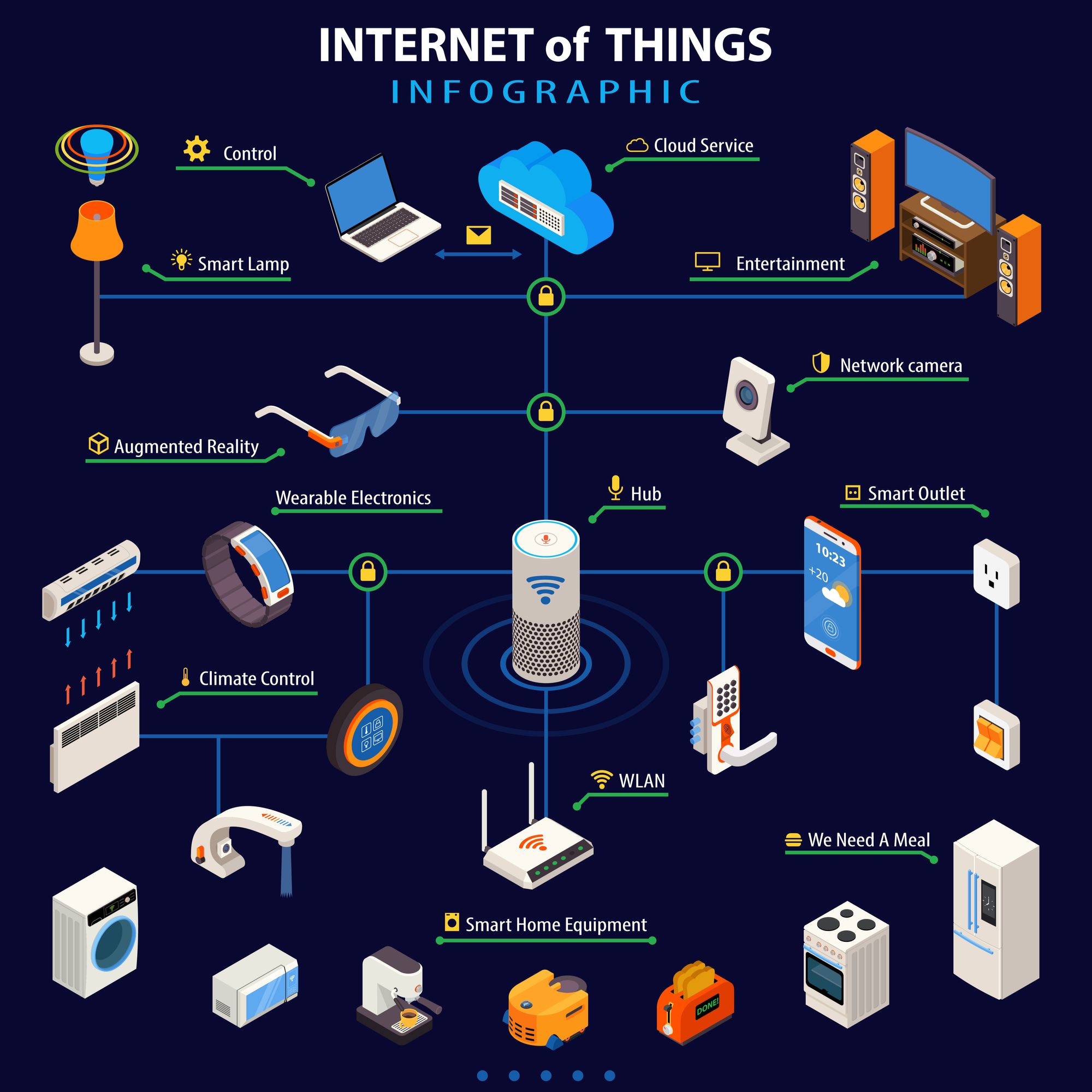

La tecnologia si pone l'obiettivo di facilitare alcuni, se non tutti, degli aspetti della vita umana. L'Internet of Things (IoT) può essere descritto come la prossima rivoluzione industriale ed umana. Nonostante l'acronimo si riduca a tre sole lettere, gli ambiti di applicazione dell'IoT spaziano dalle smart city e smart home alle auto intelligenti ai dispositivi di healtcare agli elettrodomestici connessi alla rete. In generale l'Internet delle cose si riferisce all'uso di sensori e tecnologie di comunicazione embedded all'interno di dispositivi fisici, in modo da poterli controllare tramite accesso alla rete. Gartner ha stimato che nel 2021 saranno circa 25 miliardi gli smart objects - così vengono definiti i dispositivi arricchiti con tecnologie IoT - connessi, rimarcando l'importanza dell'Artificial Intelligence - in particolare del Machine Learning che abbiamo trattato nella sezione precedente - per l'analisi dei dati raccolti da questi ultimi. Avere gli oggetti quotidiani connessi tra di loro e connessi ad Internet rappresenta, senza dubbio alcuno, una comodità. Ed è proprio la comodità che tuttavia ci fa spesso dimenticare un importantissimo aspetto: la sicurezza. Essere connessi alla rete significa, infatti, essere esposti - non è un caso che una famosa frase reciti che per essere al sicuro bisogna disconnettersi dalla rete. Si noti bene che con ciò non vogliamo affermare che siano rilevanti e diffuse solamente minacce esterne. Ricordiamo, infatti, che abbiamo rimarcato nella precedente sezione il concetto di insider threat. Nel contesto dell'Internet of Things diventa - lo vedremo a breve - cruciale l'esposizione dei dispositivi alla rete.

In questa sezione analizzeremo gli aspetti principali dell'IoT, affrontando alcune problematiche riguardanti prevalentemente la sicurezza, in particolare fisica, degli utenti, con l'aggiunta di un lieve ed immancabile accenno alle questioni sulla privacy - l'analisi approfondita è stata qui volutamente tralasciata poiché affrontata nella sezione successiva interamente dedicatale - e descriveremo la tecnica del galvanic coupling come nuova frontiera della sicurezza IoT.

Problema

In quanto tecnologia nascente - il numero di dispositivi connessi continua a crescere esponenzialmente - l'IoT presenta molteplici problemi di sicurezza. Questi non sono solamente legati a motivi economici - abbiamo già citato Security Economics - ma anche a limitazioni inerenti al design dei dispositivi, che per la loro eterogeneità, fra l'altro, sollevano problemi di scalabilità.

Prima di esporre i problemi legati alla sicurezza fisica degli utenti, bisogna aprire una breve parentesi per quanto concerne la privacy e l'utilizzo dei dispositivi IoT. Le smart home, ad esempio, permettono di accendere/spegnere la luce, la televisione, qualunque cosa (o quasi) in generale, con un semplice comando vocale. Amazon Echo & Alexa e Google Home ne sono un esempio. Questi dispositivi catturano continuamente informazioni riguardanti la nostra vita quotidiana, ma chi si chiede dove vadano a finire tali dati e che uso ne venga fatto? Probabilmente la risposta - qui chiudiamo lasciando un po' di suspence fino alla sezione successiva - risiede nelle policy di utilizzo dei dispositivi.

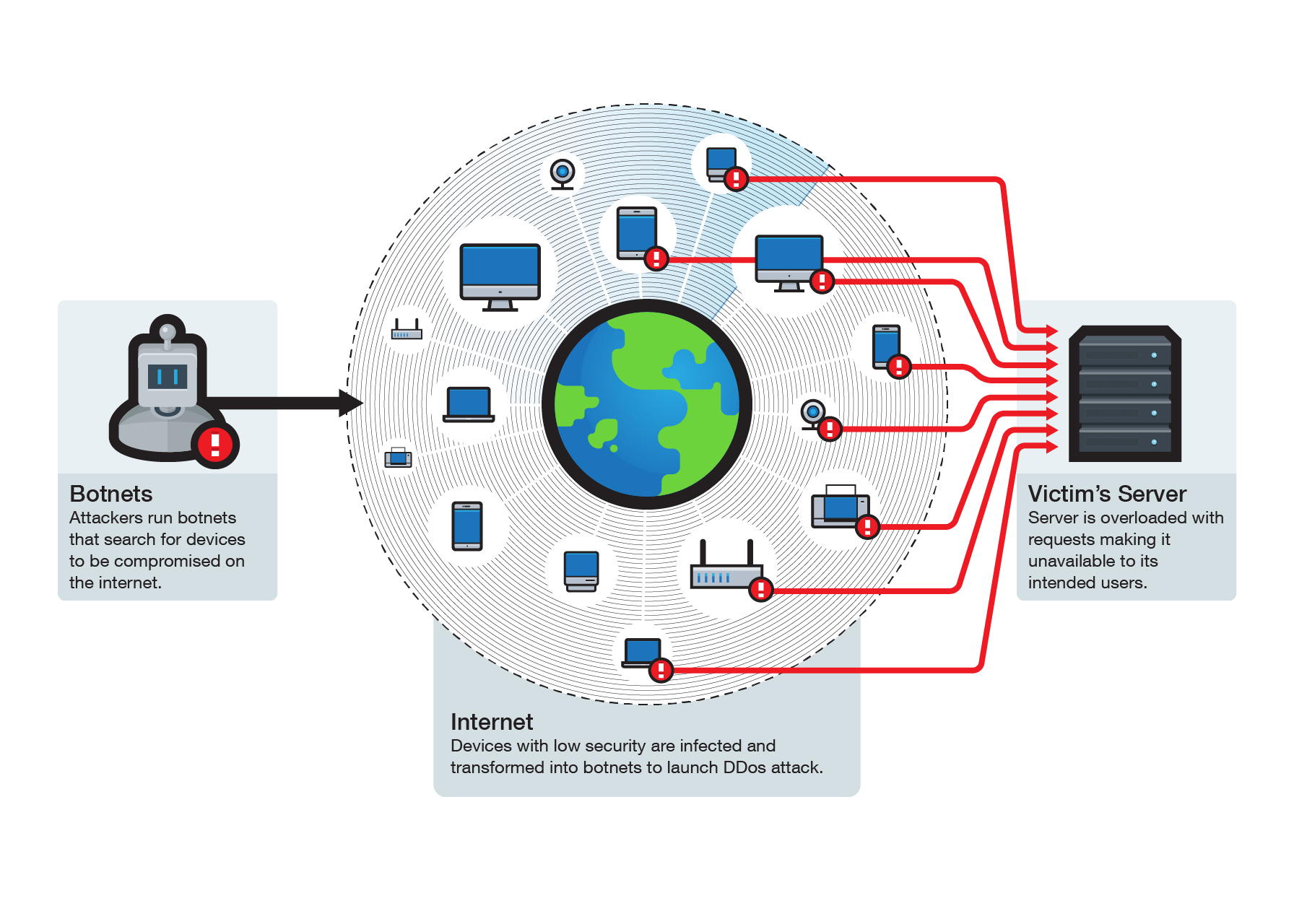

Una vastità di dispositivi eterogenei connessi ad Internet, privi di proprietà di sicurezza, può rappresentare anche una potenziale ed enorme botnet per effettuare attacchi di tipo DDoS (Distributed Denial of Service) - come testimonia anche Cloudfare, uno dei più famosi ed utilizzati servizi per la sicurezza di siti web, che si pone come reverse proxy server - in maniera massiccia.

Grazie all'avvento dell'IoT è stato possibile, per quanto riguarda il settore delle infrastrutture stradali e dei trasporti, iniziare a sviluppare quelle che sono definite smart city, le quali hanno in primis lo scopo di ridurre le congestioni dovute al traffico, migliorando in tal modo la qualità della vita umana. Osserviamo, a questo proposito, che un gran contributo è fornito dalla Big Data Analytics, che permette di analizzare grandi quantità di dati. Una smart city richiede, naturalmente, la presenza di sensori per trasmettere i dati, ma i dispositivi intelligenti potrebbero cadere in possesso di entità non autorizzate a controllarli o essere soggetti a data breach - approfondiremo questo concetto nella sezione successiva -, facilmente. Un potenziale attaccante potrebbe, quindi, essere in grado di causare vari tipi di danni più o meno gravi, come ad esempio porre vincoli di traffico simultanei sulle strade principali della città, creare blocchi e ritardare le forze dell'ordine dall'accesso alla scena reale di un crimine, interrompere il servizio metropolitano, iniettare agenti contaminanti nella rete idrica principale - si veda anche Internet connected gas pumps. Entrano qui in gioco i problemi relativi alla sicurezza fisica - e non più solamente virtuale - delle persone. Analizzando l'ambito delle infrastrutture e dei trasporti non possiamo fare a meno di chiamare in causa anche le smart car. Le auto intelligenti integrano dispositivi di IoT che comunicano tra di loro e con il mondo esterno. Ancora una volta, questo porta a molte comodità per il conducente e per i passeggeri. Tuttavia le componenti ed i protocolli dell'infrastruttura delle smart car non sono stati pensati - come vedremo adesso - adottando il principio di Security by Design - termine che ritorna spesso nel corso di queste sezioni.

Esempio

Per l'estrema facilità con cui è possibile violare gli smart object esistono vari esempi di attacchi a infrastrutture IoT. Volendo seguire il filo del discorso sulle smart car, analizziamo un esperimento effettuato da alcuni ricercatori - maggiori informazioni - presso il Consiglio Nazionale delle Ricerche (CNR) di Pisa, dove viene mostrato come hackerare il cruscotto di un'automobile. È stato scritto un exploit che è in grado di alterare alcune funzioni della vettura, come manomettere la chiusura centralizzata, aumentare i giri del motore segnalati dal tachimetro, azionare i tergicristalli e le frecce di emergenza. La vulnerabilità è stata riscontrata nel sistema di infotainment Android dell'auto e l'exploit ne sfrutta i "benefici": utilizza la radio come bridge fra l'attaccante e la rete interna - chiariremo meglio a breve - dell'auto.

L'attacco si presta bene anche come esempio didattico, in quanto è stato pianificato seguendo le tecniche di Vulnerability Assessment and Penetration Testing (VAPT). In particolare i ricercatori hanno eseguito un VA sull'autoradio che ospita il sistema operativo Android Marshmallow, scoprendo che il costruttore - per motivi ignoti ma facilmente intuibili - ha lasciato la modalità di debug attiva. Gli Android device possono essere controllati a distanza, quando la modalità di debug è attiva, tramite un tool a linea di comando che prende il nome di Android Debug Bridge (adb).

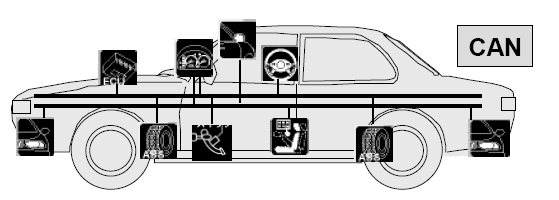

In questo modo è stata exploitata la radio dell'auto la quale è funta da ponte per prendere il controllo delle altre componenti collegate alla rete interna, nella quale viene utilizzato il Controller area network (Can). Quest'ultimo sovrintende alle informazioni derivanti dalle centraline e dai sistemi di controllo del veicolo.

Questo esperimento risulta un esempio significativo di come la sicurezza fisica del conducente e degli eventuali passeggeri di una smart car possa essere messa facilmente a rischio.

Soluzioni

L'aspetto che riguarda le soluzioni ai principali problemi dell'Internet of Things non è affatto banale ed è continuamente in fase di studio. Data l'enorme mole di dati che viene trattata dai dispositivi IoT, una prima misura di sicurezza consiste nell'adottare misure crittografiche. Grazie alla crittografia è infatti possibile salvaguardare la privacy degli utenti e garantire alcune importanti proprietà di sicurezza. In questo contesto ci limitiamo ad accennare solamente all'esistenza della crittografia omomorfica, la quale permette di effettuare alcune manipolazioni sui dati pur mantenendone la confidenzialità, in quanto essi risultano indistinguibili. Non a caso si sente più spesso parlare anche di edge computing, che in breve consiste nell'eseguire le operazioni sui dati direttamente sui dispositivi intelligenti, introducendo così un traslazione del modello di sicurezza classico, utilizzato nel cloud computing, verso un modello in cui la crittografia deve essere utilizzata su più livelli. Inoltre, è fondamentale, come per tutti gli ambiti che stiamo trattando nel corso di questa serie, non dimenticare di tenere sempre a mente e adottare il principio di Security by Design.

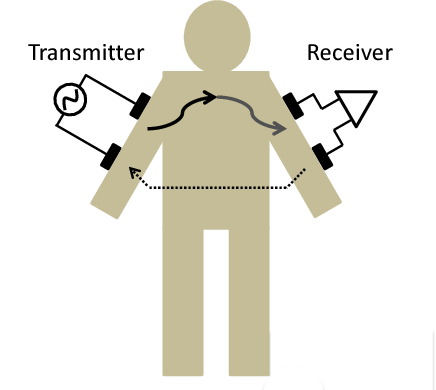

Chiudendo la parentesi sulla crittografia, la possibile soluzione che presentiamo sembrerebbe un po' qualcosa di fantascientifico, sebbene non ci sia poi da stupirsi così tanto considerata la velocità con la quale si evolve la tecnologia. Un recente studio effettuato da ricercatori americani e brasiliani - Secure On-skin Biometric Signal Transmissionusing Galvanic Coupling - propone l'utilizzo del galvanic coupling (GC) per la trasmissione sicura dei dati in un'infrastruttura IoT. Si tratta di una tecnica che comporta l'iniezione di una piccola quantità di corrente elettrica (0.5 mA) nel corpo umano che si propaga per mezzo della pelle. Tale approccio risulta interessante in quanto rende la trasmissione di dati biometrici, in particolare l'elettrocardiogramma (ECG), "impermeabile" agli attacchi di sniffing, permettendo al corpo di fungere da guida d'onda. La scelta dell'ECG piuttosto che, ad esempio, le impronte digitali risulterà più chiara quando descriveremo alcune problematiche sull'autenticazione biometrica nella sezione avvenire.

I ricercatori precisano che il galvanic coupling è in grado di bypassare le vulnerabilità del classico canale di trasmissione RF (Radio Frequency):

[...] Although research on key generation and sharing for wireless sensors has made rapidstrides, increasingly sophisticated sniffing attacks [...] pose practical limitations. [...] we propose an alternate method of transmitting information securely using GC that bypasses the vulnerable RF transmission channel. [...]

Un dispositivo indossabile consente la trasmissione dei segnali ECG e acquisisce in modo non invasivo (ampiezza 0.5 - 4 mV, frequenza 0.05 - 200 Hz) - osserviamo che a queste frequenze bisogna essere abbastanza vicini per trasmettere il segnale - un segnale biologico ed univoco per mezzo di un flusso di corrente debole ma modulabile. Dopodiché, il segnale viene trasmesso in modalità wireless per mezzo del braccio, il polso o il palmo del soggetto verso un receiver, il quale può essere un’entità di registrazione dei dati, un’interfaccia di attuazione (ad es. maniglia della porta) o un dispositivo intelligente di altro genere. Il ricevitore, che utilizza anch’esso un flusso di corrente debole, ha un frontend GC che predispone il segnale per poter interagire con i dispositivi che lo riconoscono. Ma come fa questo metodo ad essere a prova di sniffing?

Poichè il campo elettromagnetico prodotto è trascurabile (100 kHz – 1 MHz), l’unico modo per intercettare il segnale sarebbe quello di agire direttamente sull’individuo applicandogli degli elettrodi di ricezione.

La tecnica del galvanic coupling si può estendere mediante l'utilizzo di altri dati biometrici che, analogamente all'elettrocardiogramma, siano "interni" all'individuo e che difficilmente possano essere clonati - si veda On the Vulnerability of Palm Vein Recognition to Spoofing Attacks come esempio di campione biometrico "interno" ma facilmente duplicabile.

Definire un nuovo di sistema di autenticazione con crittografia end-to-end sfruttando il GC rappresenta una soluzione alle problematiche di autenticazione e controllo d'accesso che affliggono l'Internet of Things, garantendo come conseguenza una migliore sicurezza - anche fisica - agli utenti.

Conclusioni

Per quanto vasto ed eterogeneo sia l'ambito dell'Internet delle cose, abbiamo cercato di dare un'idea generale delle comodità che offre agli utenti e, al contempo, ne abbiamo evidenziato soprattutto la pericolosità in termini di sicurezza fisica degli individui. Ricordiamo inoltre che l'idea alla base del galvanic coupling, ovvero l'uso del corpo umano come trasmettitore di dati, non è del tutto nuova. Vi sono stati, ad esempio, molti studi ed applicazioni per quanto riguarda l'inserimento sottocutaneo di tag RFID collegato ad un DB esterno contenente dati identificativi personali, dati anamnestici/sanitari ed altre tipologie ancora. Concludiamo ricordando che l'Internet of Things sta contribuendo anche a salvare la vita umana, come riportato in How IoT saves workers lives , in cui viene descritto come gli smart objects permettano di individuare situazioni di pericolo (aumento/abbassamento della temperatura, livelli critici di ossigeno, ecc.) e comunicare dei segnali relativi ad un eventuale incidente, come la caduta o l'urto di un operaio, grazie a vari sensori fra cui l'accelerometro.

References

- https://www.forbes.com/sites/louiscolumbus/2018/08/16/iot-market-predicted-to-double-by-2021-reaching-520b/

- https://www.gartner.com/imagesrv/books/iot/iotEbook_digital.pdf

- https://www.researchgate.net/publication/326579980_Security_in_Internet_of_Things_Issues_Challenges_and_Solutions

- https://www.researchgate.net/publication/316239905_Internet-of-Things_Based_Smart_Cities_Recent_Advances_and_Challenges

- https://www.information-age.com/the-security-challenge-smart-cities-123474071/

- https://www.researchgate.net/publication/326233332_Security_Problems_and_Attacks_on_Smart_Cars

- http://www.ansa.it/canale_motori/notizie/attualita/2019/05/14/software-manomette-le-auto-a-distanza-scoperta-del-cnr_72408437-3f75-4411-b15b-7b54e8d7ec7f.html

- https://www.repubblica.it/cronaca/2019/05/14/news/aiuto_c_e_un_hacker_alla_guida_dell_auto-226208065/

- https://www.researchgate.net/publication/332971194_Secure_On-skin_Biometric_Signal_Transmission_using_Galvanic_Coupling