Come Stimare il Rischio - Parte 1

In questo e nel prossimo articolo vedremo una panoramica del processo di Risk Assessment in ambito Information Security, in riferimento ad alcuni standard e metodologie offerte dallo stato dell'arte, con l'obiettivo di evidenziarne i punti più importanti.

Be brave. Take risks. Nothing can substitute experience. - Paulo Coelho

Negli ultimi anni è cresciuta costantemente la necessità di gestire il rischio in modo strutturato e rigoroso, particolarmente per motivi economici e questioni di conformità. Non a caso, l'ormai amato Regolamento Europeo per la Protezione dei Dati personali (GDPR) fa chiari riferimenti al concetto di rischio. Oltre a ciò, la pandemia globale ha accelerato il processo di trasformazione digitale nelle grandi, medie e piccole organizzazioni. Queste, essendo in continua evoluzione, sono esposte a rischi sempre più articolati e complessi tali da compromettere il raggiungimento di obiettivi strategici, economici e finanziari. In effetti è da sempre noto che condurre affari può comportare dei rischi, come Gary Cohn, leader aziendale americano, afferma:

“If you don’t invest in risk management, it doesn’t matter what business you’re in, it’s a risky business.”

L'argomento che affronteremo abbraccia molteplici ambiti: il processo di Risk Assessment risulta, per esempio, molto attuale in termini della pandemia causata dal COVID-19. Qualche mese fa, infatti, alcuni ricercatori italiani hanno proposto una metodologia per valutare il rischio epidemico a priori di un'area geografica e per identificare le aree ad alto rischio all'interno di un paese. Per quanto possa essere interessante (o meno) addentrarsi nei dettagli di tale studio, ricordiamoci che ci troviamo in un blog che tratta tutt'altro ambito! Oltre all'economia e alla salute, il risk assessment trova applicazione anche in ambito Information Security – e Cybersecurity più in generale.

In questo e nel prossimo articolo vedremo una panoramica del processo di Risk Assessment in ambito Information Security, in riferimento ad alcuni standard e metodologie offerte dallo stato dell'arte, con l'obiettivo di evidenziarne i punti più importanti. Alcune delle sezioni che presentiamo sono estratte dal mio lavoro di tesi, consultabile qui e che avevo avuto il piacere di esporre in occasione del 3* compleanno di Rev3rse.

Vulnerability Assessment vs Risk Assessment

Molti di voi avranno sicuramente familiarità con il Vulnerability Assessment (VA), un processo che mira a identificare, quantificare e classificare le vulnerabilità in un sistema. Solitamente esso è seguito da un processo di Penetration Testing – in genere si parla infatti di VAPT. Oltre al termine "assessment", il VA ha molti aspetti in comune con il Risk Assessment (RA), tanto che spesso i due vengono erroneamente utilizzati come sinonimi. Pertanto, prima di procedere è bene chiarire le somiglianze e differenze fra i due processi. In generale, un processo di assessment è formato dai seguenti passi:

- Identificazione e classificazione di assets (risorse) in un sistema, in base al loro valore/rilevanza;

- Identificazione e valutazione di vulnerabilità, o più in generale threats (minacce), potenziali su ogni asset;

- Mitigazione o eliminazione delle minacce individuate attraverso una serie di measures (misure o salvaguardie) ad hoc.

Quando si tratta della valutazione della sicurezza dei sistemi di un'organizzazione, VA e RA vanno di pari passo. È bene che entrambi siano eseguiti regolarmente con periodicità. La differenza sostanziale fra i due, tuttavia, risiede nel fatto che il vulnerability assessment tende a scoprire all'interno dell'attuale configurazione i punti deboli, mentre il risk assessment, come vedremo, considera questi ultimi in aggiunta ad altri fattori (anche esterni) che aiutano nella stima delle minacce che possono verificarsi e nella loro mitigazione. È dunque chiaro che il vulnerability assessment rappresenta un input chiave nel RA ed entrambi i processi sono cruciali per proteggere le risorse informative di un'organizzazione per favorire il raggiungimento degli obiettivi di quest'ultima. Eseguire l'uno senza l'altro, tuttavia, significherebbe lasciare l'azienda più esposta a rischi, in quanto si avrebbere delle lacune in alcune aree.

Cos'è il Risk Management?

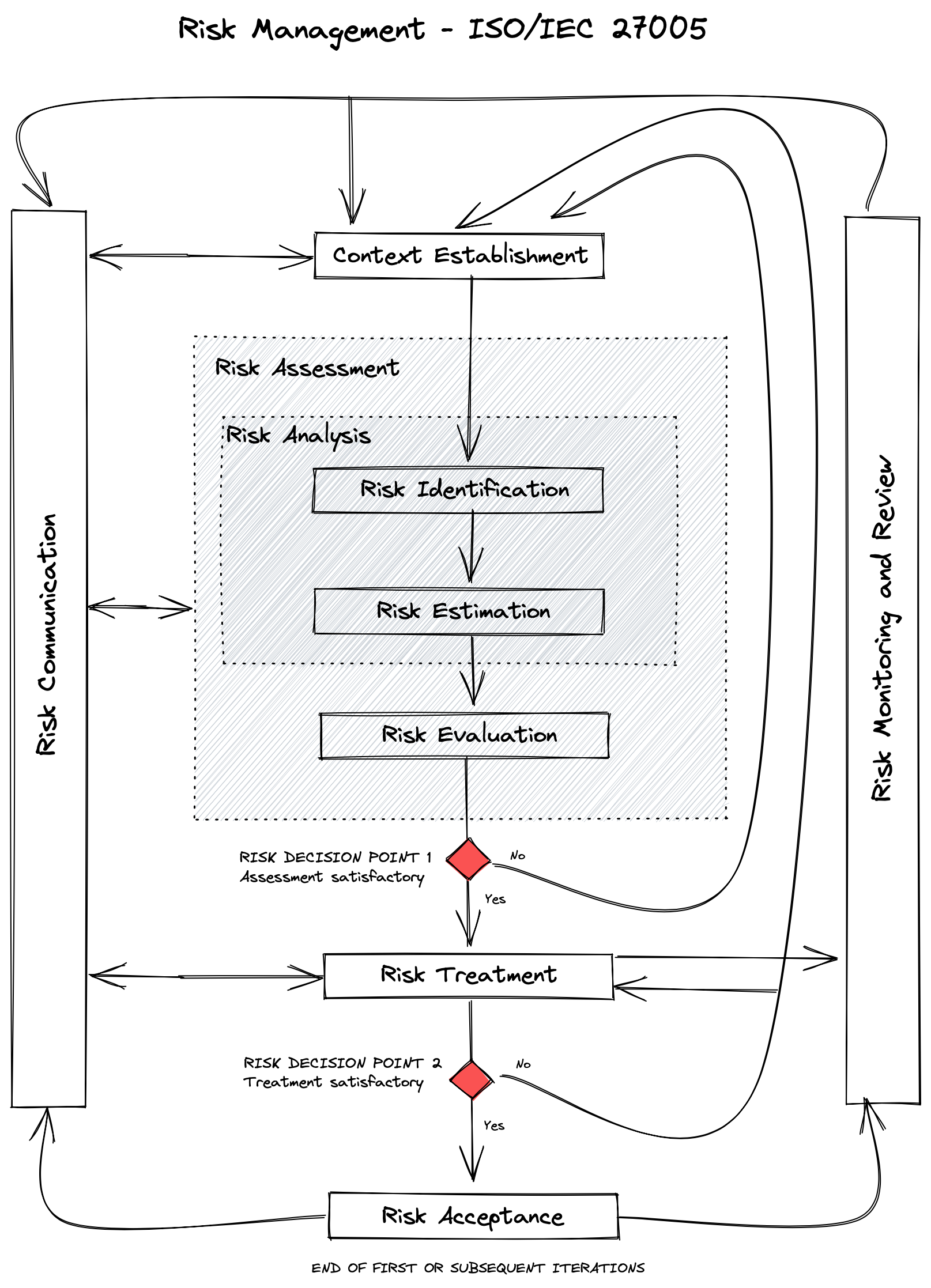

Il Risk Management (RM), in termini semplici, è un processo che mira a raggiungere un equilibrio efficiente tra la realizzazione di opportunità di guadagno, riducendo al minimo le vulnerabilità, e le perdite. In generale, il risk management per la sicurezza delle informazioni può far parte del più ampio processo di gestione del rischio di un'organizzazione oppure può essere eseguito separatamente. È molto importante comprendere che questo processo deve essere visto come un processo ciclico permanente all'interno dell'organizzazione. Nonostante lo standard ISO/IEC 27001 sintetizzi bene il processo di risk management all'interno dello schema previsto, esso è più specificatamente formalizzato nello standard ISO/IEC 27005.

ISO/IEC 27005

L'ISO/IEC 27005 è lo standard internazionale che descrive come condurre un Information Security Risk Management, secondo i requisiti dell'ISO/IEC 27001, con lo scopo principale di migliorare i modelli di Information Security Management System (ISMS), che a loro volta hanno l'obiettivo di rendere più sicure le risorse informative, in aziende e organizzazioni. L'ISO 27005 è un framework generico dalla natura flessibile che permette di scegliere un approccio personalizzato al risk management, in base agli obiettivi specifici.

Osservando la figura sopra, possiamo riassumere il processo di Risk Management in tre parti principali: Risk Assessment, Risk Treatment, Risk Acceptance. In particolare, il primo stabilisce ciò che l'organizzazione ha a disposizione e calcola i gli eventi possibili, mentre il Risk Treatment consente uno schema di difesa accurato e studiato, prevenendo che accada qualsiasi cosa brutta e, allo stesso tempo, preparando ad affrontare le emergenze, sopravvivere agli incidenti e continuare a operare nelle migliori condizioni possibili. Infine, poiché non esiste un rischio nullo – ciò sarà più chiaro più avanti –, questo viene ridotto a un livello residuo accettabile dall'organizzazione (Risk Acceptance).

In aggiunta al core che abbiamo identificato nel RM, vale la pena spendere due parole per la descrizione delle componenti rimanenti: Context Establishment, Risk Communication e Risk Monitoring and Review.

L'obiettivo fondamentale nello stabilire il contesto (Context Establishment) della gestione del rischio è conoscere la propensione al rischio o il livello di rischio che un'organizzazione è disposta ad accettare. L'ISO/IEC 27005 fornisce delle linee guida per stabilire questo contesto che, a sua volta, determina i criteri per la gestione del rischio, fra cui criteri per la definizione dell'impatto di rischi specifici (danni alla reputazione dell'organizzazione, perdite finanziarie, sanzioni legali, ecc.), per la stima su quale sarà il livello di rischio accettabile e per stabilire gli obiettivi dell'organizzazione.

Una volta che si concludono le fasi che abbiamo descritto sopra, il ciclo non è ancora finito. Bisogna infatti analizare il successo delle soluzioni e scelte adottate e, ove necessario, apportare le dovute modifiche. Il primo step consiste nella comunicazione del rischio (Risk Communication), che consiste nel tenere traccia di come si sta affrontando il rischio e nell'informare chiunque possa essere coinvolto dalle modifiche che si stanno apportando, altrimenti il resto dell'organizzazione (come i dipendenti) continuerebbero a seguire i vecchi protocolli – ciò minerebbe il lavoro svolto fino a quel momento. Successivamente, è necessario monitorare i rischi regolarmente (Risk Monitoring and Review) per assicurarsi che la risposta funzioni come previsto e che i rischi identificati precedentemente non si trasformino e finiscano per influenzare l'organizzazione in modalità nuove. Quest'ultimo punto è cruciale in quanto dimostra, di fatto, che il risk management è un processo continuo e deve essere considerato come una parte essenziale per la messa in sicurezza dell'organizzazione.

Cos'è il Risk Assessment?

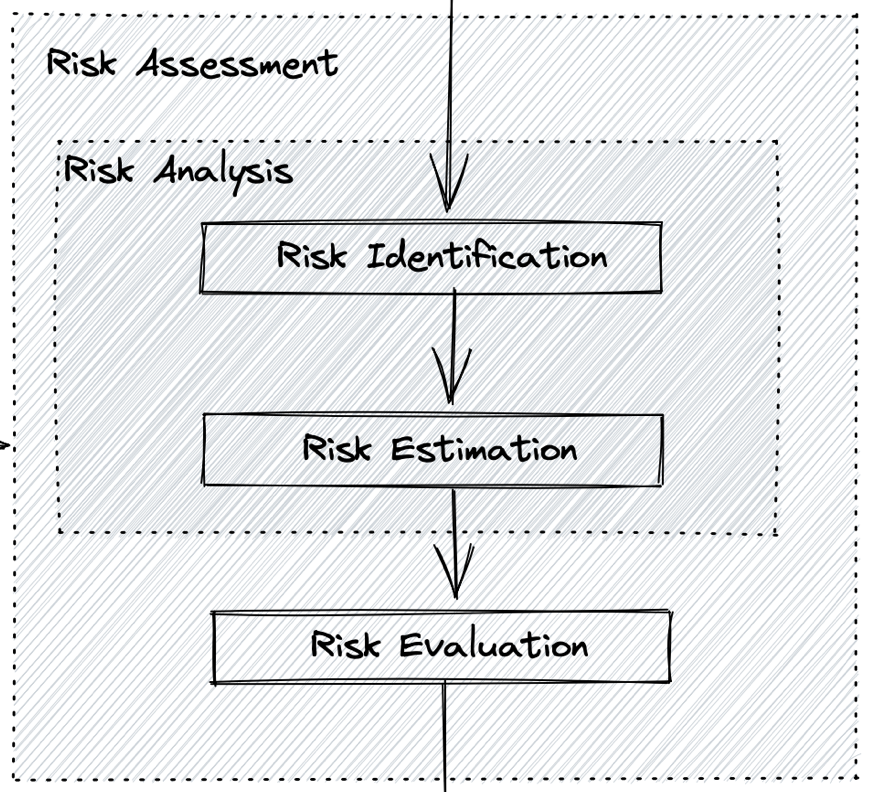

In generale, il Risk Assessment è un processo che ha lo scopo di misurare la posizione di sicurezza dell'organizzazione, verificando se questa è conforme ai requisiti e alle strutture di settore. Queste pratiche controllano e valutano le eventuali porte aperte, gli aggiornamenti software (antivirus, SIEM, firewall, ecc.), i criteri per le password, la gestione delle patch, il livello di crittografia e così via. In questo modo, è possibile vedere chiaramente all'interno di un'organizzazione l'efficienza dei controlli, determinare i fattori di rischio, elaborare piani e soluzioni dettagliati, rilevare le vulnerabilità e offrire opzioni per mitigarle.

Secondo l'ISO 27005, il Risk Assessment può essere ulteriormente suddiviso in tre componenti: Risk Identification, Risk Estimation, Risk Evaluation. Quest'ultima consiste nel valutare i livelli di rischio stimati in relazione ai criteri di valutazione e accettazione del rischio, definiti durante la fase di definizione del contesto. Dà inoltre una priorità all'elenco dei rischi con dei piani per il trattamento dei rischi. Solitamente è in questa fase che si è tenuti a prendere una decisione su come rispondere al rischio in base all'esito della valutazione. Per quanto riguarda invece i primi due, Risk Identification e Risk Estimation possono essere raggruppati in una fase più ampia, denominata Risk Analysis – per evitare ridondanza non descriveremo questa macro-fase qui, in quanto verrà approfondita nel prossimo articolo.

Nella letteratura dell'IT Security sono disponibili diverse metodologie e framework in termini di risk management / risk assessment adatti a diversi casi. Infatti, come abbiamo già rimarcato, questi processi possono essere impiegati in molteplici campi e in modi diversi. Classicamente RM / RA sono adottati all'interno delle aziende, ma nel tempo sono state progettate metodologie e framework sia più generali che mirati. Sebbene sia possibile applicare tali processi per l'infrastruttura IT di un'azienda o di un ente pubblico, è anche possibile utilizzare una metodologia (probabilmente) diversa per poter svolgere lo stesso lavoro, per esempio su una catena di fornitura, su un particolare prodotto o sul ciclo di sviluppo del software. Per dare un'ulteriore idea di vasta applicabilità dei processi di risk management / risk assessment, questi possono certamente essere integrati con il Data Protection Impact Assessment (DPIA), che secondo l'articolo 35 del GDPR rappresenta un nuovo requisito al principio di protection by design:

Where a type of processing in particular using new technologies, and taking into account the nature, scope, context and purposes of the processing, is likely to result in a high risk to the rights and freedoms of natural persons, the controller shall, prior to the processing, carry out an assessment of the impact of the envisaged processing operations on the protection of personal data.

Il risk assessment fornisce un modello del sistema in termini di asset (risorse), threats (minacce) e measures (salvaguardie) – come abbiamo già accennato nel confronto con il VAPT. Riassumendo, gli asset sono soggetti a threat che, quando si verificano, degradano (il valore della) la risorsa. Il costo di quanto avviene prende il nome di impatto. Se poi fossimo in grado di stimare la likelihood (verosimiglianza) delle minacce, potremmo stimare il rischio al quale il sistema è soggetto. Infatti, degradazione e verosimiglianza sono ciò che ci serve per la stima delle vulnerabilità di un sistema. Da qui, abbiamo poi la scelta di mettere in atto alcune safeguards (misure) per ridurre la verosimiglianza e/o l'impatto. Il grado di efficacia di tali misure rende il sistema soggetto a un rischio residuo, che può essere accettabile o meno.

Conclusioni

Dopo esserci addentrati nel processo di Risk Assessment, partendo dal più ampio processo di Risk Management in riferimento allo standard ISO/IEC 27005, e avendo illustrato i principali fattori che concorrono in tali processi, possiamo concludere questa prima parte proponendo una defizione di rischio con una terminologia più incentrata sul business: "la possibilità che un evento comporti una diminuzione della redditività aziendale".

Nel prossimo articolo approfondiremo la fase di Risk Analysis, daremo una panoramica del processod di Threat Modelling e concluderemo con la descrizione di una metodologia OWASP per la costruzione di un modello di calcolo personalizzato del rischio.

References

- AURA: https://github.com/tsumarios/AURA-MSc-Thesis

- ISO/IEC 27001, Information Security Management: https://www.iso.org/isoiec-27001-information-security.html

- ISO/IEC 27005, Information technology - Security techniques - Information security risk management: https://www.iso.org/standard/75281.html

- MAGERIT, Book I: The Method: https://www.pilar-tools.com/magerit/index.html

- Investopedia, Business Risk: https://www.investopedia.com/terms/b/businessrisk.asp

Cover page credits: Business vector created by stories on Freepik